БИЗНЕС-КЕЙС

БИЗНЕС-КЕЙС

По данным аналитической компании IDC, к 2015 году число сотрудников, которые используют мобильные устройства (ноутбуки, ультрабуки, планшетные компьютеры) для повседневной работы, достигнет 37,2%. Во многом это объясняется активным введением во многих компаниях политики BYOD (Bring Your Own Device), при которой работники могут использовать свои собственные мобильные ПК в качестве корпоративных. Бесспорно, применение мобильных устройств в качестве основных имеет свои плюсы, однако, это делает ИТ-инфраструктуру значительно более уязвимой. Исследования, проведённые компанией TrustWave, подтверждают высокие риски использования мобильных устройств:

- 90% устройств не имеют установленных обновлений операционной системы

- 46% пользователей мобильных устройств передают их третьим лицам

- 37% мобильных устройств не имеют кода блокировки на вход в систему

- 48% пользователей подключают мобильные устройства к незащищённым общественным сетям передачи данных

- 50% сотрудников устанавливают развлекательное и другое потенциально опасное ПО на корпоративные мобильные ПК

Какие риски для ИТ-инфраструктуры возможны в такой ситуации?

Перехват незащищённого сетевого трафика

Когда ваши сотрудники подключаются к корпоративной сети удалённо посредством незащищённого сетевого соединения (как правило, это беспроводные точки доступа в аэропортах, отелях и других общественных местах), они потенциально начинают "делиться" со злоумышленниками всеми передаваемыми данными, в том числе и критичными для бизнеса. Такой способ сетевой атаки называется Man-in-the-Middle. Из названия становится понятно, что злоумышленнику достаточно находиться недалеко от источника незащищённого трафика и просто перехватывать его. История кибер-преступлений знает массу случаев, когда благодаря незащищённому сетевому трафику злоумышленники похищали у компаний суммы в несколько десятков миллионов долларов. Достаточно вспомнить истории с компаниями TJ Maxx и Lowe's, чтобы осознать важность и необходимость организации безопасного удалённого подключения к корпоративной сети.

Уязвимости в операционной системе и прикладном ПО

Обновления для ОС и прикладного программного обеспечения необходимы прежде всего для устранения выявленных разработчиком уязвимостей, наличие которых может негативно сказаться на безопасности ИТ-инфраструктуры. В последнее время с ростом числа атак "нулевого дня" (Zero-Day Attack) всё чаще можно услышать термин Follow-On Attack. Вектор таких атак направлен прежде всего на компьютеры, операционная система которых не была вовремя обновлена и всё ещё содержит предполагаемые злоумышленником уязвимости. Одна из самых страшных "атак нулевого дня" произошла в 2010 году, когда интернет-червь Stuxnet поразил компьютерные системы в 19 странах мира, что привело к огромным финансовым потерям компаний, ИТ-инфраструктуры которых оказались заражены. Если мы говорим о мобильных ПК, то нужно помнить, что они получают пакеты обновлений значительно реже, чем рабочие станции, имеющие постоянное подключение к сети предприятия. Следовательно, мобильные устройства находятся в зоне риска и потенциально являются носителями потенциально опасного ПО, которое может распространиться на всю ИТ-инфраструктуру предприятия при удалённом подключени и привести к отказу различных сервисов. Чтобы максимально снизить риск подобных инцидентов, необходимо производить "мониторинг здоровья" мобильных устройств ещё на этапе подключения к сети предприятия.

Небезопасная публикация сетевых приложений и сервисов

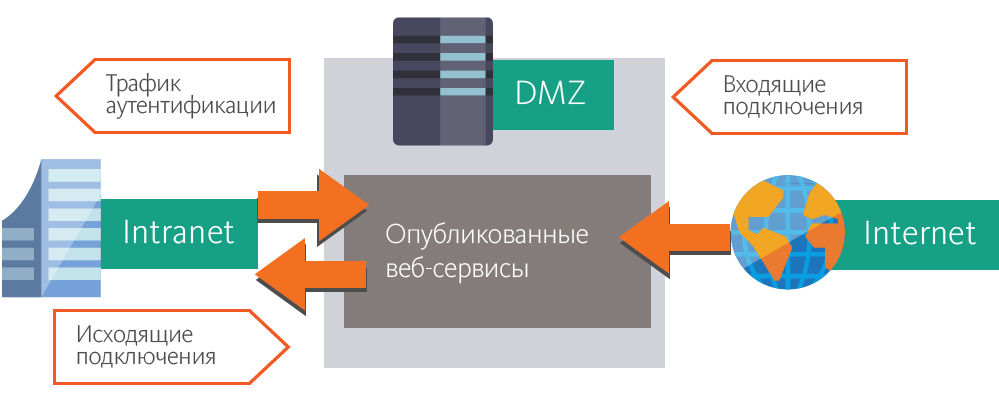

Особой проблемой при публикации веб-приложений, порталов и других веб-ресурсов в сеть Интернет является сохранение баланса между безопасностью с одной стороны и удобным функционалом ресурса - с другой. Как правило, это решается организацией особой сетевой DMZ-зоны, где размещаются только те сервисы, которые должны быть доступны пользователям из сети Интернет.

При этом "общение" этих сервисов с зоной интрасети необходимо максимально ограничить, чтобы не создать потенциальную брешь в периметре корпоративной сети. Особенно это важно в ситуации, когда веб-ресурс осуществляет аутентификацию пользователей, поскольку трафик процесса аутентификации несёт в себе критически-важную информацию, которой могут воспользоваться злоумышленники.

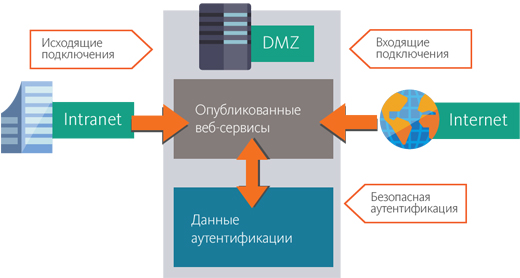

Значительно уменьшить этот риск возможно в случае, когда процесс аутентификации будет происходить непосредственно в зоне DMZ. При этом нет необходимости создавать дополнительные сетевые сокеты для трафика аутентификации между DMZ-зоной и зоной интрасети. Дополнительным преимуществом будет возможность выбора пользователей и групп, чьи данные аутентификации будут храниться в DMZ-зоне.

![]()

Выбрав данное решение, вы обеспечите ИТ-инфраструктуру вашей компании технологиями, которые значительно повысят уровень безопасности сетевых подключений, сделают удалённые сетевые подключения более простыми и удобными для работников компании и снизят риски, связанные с несанкционированным получением злоумышленниками критичной бизнес-информации при удалённом доступе в корпоративную сеть.